ŚWIAT WYWIADU I TAJNYCH SŁUŻB. „PEGASUS „

Pegaz był synem śmiertelnej Meduzy i Posejdona, boga morza. Pegaz i jego brat Chrysaor urodzili się z krwi ich ściętej matki, która została oszukana i zabita przez Perseusza. Pegaz był przedstawiany jako życzliwe, łagodne stworzenie, nieco naiwne, ale zawsze chętne do pomocy. W wojnie o kobietę był drewniany koń którego podstępnie użyli Grecy, aby pod osłoną nocy wyjść z niego w Troi i zabić wielu śpiących mieszkańców . Nigdzie nie ma wzmianki o tym, żeby on wzniósł się w przestworza…

Marzec 2011 roku .

Meksyk . Stolica kraju -Mexico City. W samym centrum miasta w jednym z klubów z striptizem dochodzi do tajnego spotkania w którym uczestniczy 4 mężczyzn…

Trzech z nich przyjechało na to spotkanie z Izraela a tym czwartym jest bez munduru – jeden z generałów armii meksykańskiej…

Rozpoczęła się ostra dyskusja podczas której nie można było dogadać się co do ceny /dla „miejscowych” była zbyt wygórowana / oraz „szybkości” w dostarczeniu najnowszego oprogramowania. Nastąpiła przerwa na żądanie , Izraelczycy wrócili do hotelu a meksykański generał powiedział że „odbierzemy panów z hotelu i zadbamy o lepszą atmosferę „. Tak też się stało i jeszcze tej samej nocy grupa samochodów z przyciemnianymi szybami przybyła do hotelu aby zabrać z stamtąd trzech Izraelczyków. Kiedy przybyli do klubu to ochrona generała nakazała natychmiast wszystkim klientom opuścić to miejsce po czym wrócono do negocjacji podczas której przy tequili oraz tańczących, mocno roznegliżowanych tancerkach ,osiągnięto wstępne porozumienie. Następne spotkanie miało miejsce w dniu / piątek / 3 czerwca 2011 roku . Podpisanie nastąpiło po tajnej „demonstracji” skuteczności systemu przez techników z NSO w bazie wojskowej niedaleko Mexico City w obecności ówczesnego Prezydenta Felipe Calderona oraz ministra obrony Guillermo Galbana. Dowództwo meksykańskiego wojska było tak zaniepokojone możliwością „wycieku” że kazano przedstawicielom Izraela czekać w maleńkim pomieszczeniu do przechowywania środków czyszczących, tak aby nikt ich nie widział, z uzbrojonym strażnikiem stojącym przy drzwiach i pilnującym, aby Izraelczycy stamtąd nie opuścili… Pokaz rozpoczął się dopiero po przybyciu prezydenta Calderona i jego sekretarza obrony do sali operacyjnej i na dużym ekranie umieszczonym na ścianie obserwowali, jak cybernetyczna broń „włamuje” się do telefonów… W wrześniu 2011 roku z Izraela do Meksyku przybyło 30 techników aby zainstalować broń , jednocześnie szkoląc oficerów meksykańskiego wywiadu. Szkolenie trwało do grudnia 2011 roku / 3 miesiące / a w Meksyku powstała tajna ,specjalna jednostka -„Centrum Wywiadu Wojskowego” / CMI / która pracowała w specjalnie wybudowanym za kwotę 5 miliardów peso -bunkrze oznaczonym kryptonimem 4T. Mogło w nim spokojnie pracować 619 żołnierzy .

Centrum Wywiadu Wojskowego w Meksyku.

Ta tajna jednostka podlegała wtedy szefowi „Sedeny „-generałowi Luisowi Cresencio Sandovalowi. Żołnierze pracowali na monitorach ale kadra kierownicza jednostki miała do swej dyspozycji specjalny , gigantyczny ekran na którym miała „wgląd” do zbieranych w ten sposób informacji…

Meksyk który jako pierwszy zakupił cybernetyczną broń ,po raz pierwszy użył „Pegasusa” do szpiegowania urządzeń „BlackBerry”, które w tamtych latach były popularnymi telefonami szefów karteli narkotykowych – organizacji przestępczych, których działalność Meksyk starał się zwalczać od wielu lat. Kiedy już zwalczono szefów karteli narkotykowych to wojsko zaczęło wtedy używać po raz pierwszy cyber broń „niezgodnie z instrukcją” ponieważ w uzgodnionej umowy -szefowie izraelskiej firmy zastrzegli sobie w jakim tylko celu można użyć Pegasusa i oni nie ponoszą żadnej odpowiedzialności za użycie cyber broni na przykład przeciwko Opozycji w Meksyku.

Na przykładzie tego kraju pokażę Państwu w jaki sposób już w 2014 roku użyto Pegasusa przeciwko Opozycji. „Monitorowanie” było prowadzone przez Regionalne Centrum Wywiadowcze (CRFI), które działało z 27. batalionu piechoty w Iguala i z którego monitorowano, przechwytywano i nagrywano rozmowy.

Analiza techniczna lokalizacji , powiązań komunikacyjnych w meksykańskim mieście Iguala. Wykorzystano w tym celu aplikację Maltego.

Proszę zwrócić wagę na mapki lokalizacji na których zaznaczone jest wykorzystanie punktów telefonii komórkowej. Poniżej dołączam dwa linki do pełnej dokumentacji technicznej i opisu ataków Pegasusem / język hiszpański / w Meksyku w 2014 roku.

SEDENA/ Centrum Wywiadu Wojskowego / jest jedynym operatorem Pegasusa w Meksyku,

R3D: Sieć w obronie praw cyfrowych

W 2007 r trzech przyjaciół z liceum w portowej Hajfie- Niv, Shalu oraz Omri najpierw założyło startup „MediAnd ” który pomagał telewidzom nie tyle kupować przedmioty pojawiające się na ekranie telewizorów co „lokalizować” te przedmioty. Była to jak się okazało później -bardzo ważna cecha… Mieli też drugi start up -” Communi Take” który dostarczał operatorom telefonów komórkowych technologię wykrywania usterek i zdalne wsparcie… W 2009 roku zostaje założona firma NSO ale po nieporozumieniu z dwoma wspólnikami odchodzi Niv, Shalu jest dyrektorem generalnym firmy a Omri dyrektorem marketingu oraz sprzedaży.

Takie były mniej więcej początki „promocji” oprogramowania ze „skrzydlatym koniem” w herbie. Trzej mężczyźni którzy byli w Meksyku ,byli z izraelskiej firmy NSO GROUP / dwóch było z jednostki ” XXXX” a jeden z izraelskiego wywiadu / która według śledztwa pierwszą umowę, jaką podpisała, była właśnie umowa z armią meksykańską…

Wszyscy zadawają sobie pytania nie jakie ma „możliwości ” bo na ten temat pisało wielu ekspertów ale jak naprawdę wygląda ” łańcuch operacji” nie tylko tego systemu ?

Czy można odpowiedzieć na to niezwykle trudne pytanie ?

Procedury są w zasadzie takie same dla większości obecnych ,międzynarodowych systemów inwigilacji . Cała operacja zaczyna się na długo przed atakiem na telefon wybranego figuranta. Najpierw tzw wersja „operatora” instalowana jest na tzw „DEDYKOWANYM” komputerze … Oficer / a najczęściej jest to zespół / służby specjalnej w danym kraju który „obsługuje” ten komputer musi otrzymać wszystkie niezbędne informacje a przede wszystkim numer telefonu . W wielu krajach oficerowie otrzymują także wyjaśnienia powodów użycia określonego systemu inwigilacji . Na tym „poziomie” otwierany jest specjalny plik z nazwą „celu” pod nazwą „ Plan operacyjny infekowania„. W następnym poziomie system inwigilacji zdalnie „skanuje” cel ataku aby / automatycznie / wybrać możliwie najlepszy „wektor ” ataku ponieważ obecna większość istniejących na świecie systemów inwigilacji to grupy różnych expolitów , trojanów , rookitów etc ściśle „współpracujących ” ze sobą. Kiedy system inwigilacji już ” wie” w jaki sposób zaatakuje następuje proces „wklejania” a więc jest to teraz najczęściej stosowana infekcja atakiem zero-click / zero kliknięć / który umożliwia głęboką „penetrację” bez aktywnego działania ze strony systemu operacyjnego -telefonu figuranta. Przy stosowaniu na bieżąco a nie od „święta ” aktualizacji systemów telefonów Android czy Apple wykrycie „luki” przez system inwigilacji już jest dużo trudniejsze a więc operator systemu inwigilacji stosuje atak jednym kliknięciem aby telefon figuranta otworzył przesłany mu link …. Musicie też Państwo wiedzieć że są specjalne / tajne w kilku krajach / zespoły tzw „inżynierii społecznej” złożone z psychologów oraz socjologów które badają i analizują „świat” mediów społecznych aby przygotowywać i „preparować” jak najbardziej przekonujące „wiadomości” które mają sprawić że figurant „otworzy” wiadomość tekstową która ma udawać lub podszywać się pod temat interesujący figuranta . Wyjaśnia się więc dlaczego system inwigilacji przed atakiem – najpierw „skanuje” telefon aby wstępnie „czegoś” dowiedzieć się o celu … W wojsku to się nazywa „rozpoznaniem przeciwnika w boju ” a mamy przecież do czynienia z wojskową , „ofensywną” bronią cybernetyczną zbudowaną specjalnie pod konkretny cel – terrorystę , szpiega, członków przestępczości zorganizowanej . Jeżeli system inwigilacji zainfekuje telefon „operator” otrzymuje powiadomienie o pomyślnej infekcji a więc musi mieć tego pełną świadomość również tą prawno-karną. Po powiadomieniu zaczyna się „wydobywanie” informacji które najpierw są przesyłane do komputera „dedykowanego” który porządkuje je w folderach wg typów uzyskanych typów a więc osobno zdjęcia, nagrania, dokumenty, wiadomości z WhatsApp etc. Co jest niezwykle istotne na komputerze „DEDYKOWANYM” obsługujący go może w czasie rzeczywistym zobaczyć na swoim to monitorze to co widzi figurant w swoim telefonie ponieważ system inwigilacji „przejmuje” kamerkę jego telefonu . Możliwy jest też dostęp offline do historii korzystania z telefonu .

W kontekście systemu użycia Pegasusa w Meksyku to w dniu 8.03.2024 ukazał się artykuł w Rzeczpospolitej autorstwa redaktor : Izabela Kacprzak , Grażyna Zawadka

Cała prawda o Pegasusie. Jak działał, jakich materiałów dostarczał, kogo podsłuchiwano? – rp.pl

Państwo pozwolą że odniosę się tylko do „technicznego” fragmentu tego artykułu

„Pegasus został ulokowany w centrali CBA przy Alejach Ujazdowskich 9 w Warszawie, w najbardziej chronionym pomieszczeniu w całym budynku – zostało przygotowane według wymogów ochrony informacji niejawnych i certyfikowane przez ABW. Było podzielone na dwie części – w jednej siedzieli operatorzy, bezpośrednio prowadzący inwigilację, w drugiej – pracownicy biura techniki operacyjnej, mający „pod opieką” serwery (w razie problemów technicznych kontaktowali się bezpiecznym łączem z serwisem dostawcy systemu). System, który znajdował się w zaledwie dwóch komputerach, obsługiwało początkowo kilka osób, potem w sumie kilkanaście. – Przed wejściem, w specjalnych kasetkach trzeba było zostawić cały sprzęt elektroniczny. Wewnątrz, gdzie siedzieli operatorzy i technicy, non-stop były włączone kamery, rejestrowały każdy ruch i słowo. Skopiowanie czegokolwiek i wyniesienie było niemożliwe – opowiada nam jeden z naszych rozmówców. Obowiązywały wyjątkowo rygorystyczne procedury bezpieczeństwa. Nie można było wyjść z pomieszczenia samemu, używając swojej karty dostępu. Funkcjonariusz biura techniki operacyjnej odnotowywał każde wejście i wyjście…”

Dziennikarki w tym fragmencie piszą najpierw o „oczywistej oczywistości ” jeśli chodzi o budynek i pomieszczenia CBA w kontekście otrzymywania certyfikatów kontrwywiadu ABW. „Podzielenie” pomieszczeń na dwie części w Polsce zgadza się z tym jak było to przeprowadzone w 2011 roku w Meksyku a więc u nas też musiał być komputer „DEDYKOWANY” i komputer lub komputery typu „agent” -na których przez 24 godziny na dobę pracowali operatorzy. Dalej dziennikarki opisują typowy przewidziany instrukcjami -wewnętrzny system bezpieczeństwa . Artykuł nie przynosi niestety odpowiedzi na nasuwające się natychmiast pytania :

1. Czy do pomieszczeń z systemami typu Pegasus mogli wejść bez problemu politycy pełniący funkcje koordynatora służb specjalnych , sekretarzy stanu w MSWiA , MON czy innych ministerstw bądź urzędów państwowych ?

2. Czy wykorzystując pełnione jedne z najważniejszych funkcji państwowych za wyjątkiem sędziów, politycy mogli otrzymać niejawne informacje uzyskane za pomocą nielegalnego systemu inwigilacji ?

3.Jak ewentualnie zmienić wewnętrzne instrukcje aby takie sytuacje w przyszłości nie miały miejsca i kto z pełniących państwowe funkcje polityków może otrzymywać informacje uzyskane z legalnie już zakupionych systemów przeznaczonych do niejawnej pracy operacyjnej ?

Skoro do kabiny pilotów lecących do Tibilisi czy Katynia mógł wchodzić w zasadzie każdy to i w tym przypadku wątpię aby przestrzegano rygorystycznie zasad bezpieczeństwa bo może wychodzić że „wszyscy zmieszczą się śmiało”….

Zresztą do artykułu odniosła się natychmiast znająca jak mało kto ten temat –pani mecenas Dorota Brejza / @Dorota_Brejza /.

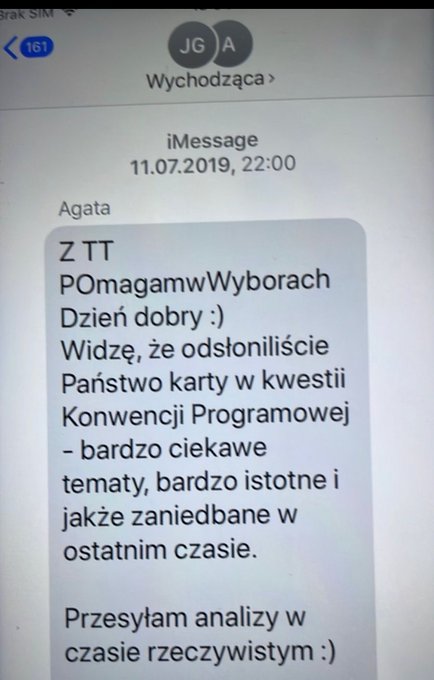

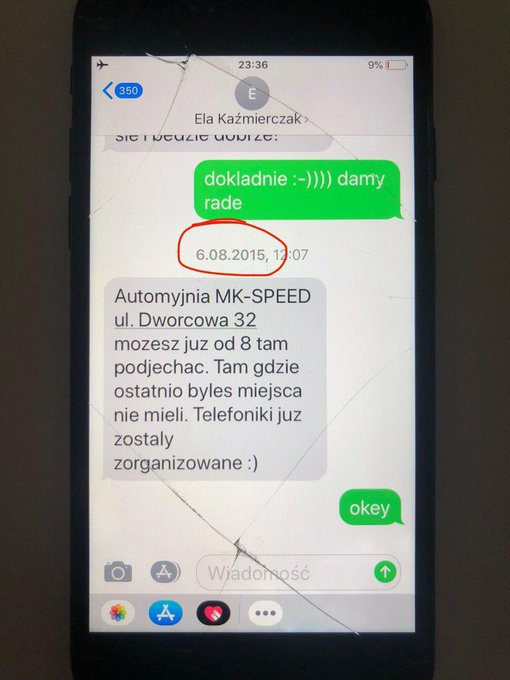

„Informatorzy @rzeczpospolita niestety wprowadzają opinię publiczną w błąd, a dzisiejszy tekst zawiera następujące nieścisłości i nieprawdy. Po pierwsze, opowieść o certyfikacji pomieszczenia, w którym używano Pegasusa, jest naprawdę zabawna. W tej sprawie chodzi bowiem o certyfikację przez ABW SYSTEMU Pegasus, zwanego w służbach Jervis, czyli o potwierdzenie zgodności systemu z ustawą o ochronie informacji niejawnych i o potwierdzenie jego przydatności do prowadzenia kontroli operacyjnej. Problem braku certyfikacji Pegasusa, to największy ból głowy odpowiedzialnych za zakup i użycie tego systemu, bo ten argument przesądzi kiedyś o odpowiedzialności karnej. Naprawdę, nie chodzi o certyfikację budynku Po drugie, ze wzruszeniem przyjęłam tłumaczenie o sterylności pomieszczeń, gdzie używano Pegasusa. Zastanawiam się, jak bardzo sterylnie musiało tam być, gdy operacyjne wiadomości pozyskane Pegasusem, ciekły w zmanipulowanej formule do TVP? Po trzecie, podobno największym mitem jest możliwość ingerencji Pegasusa w telefon i zmiana jego treści. Nie jest to żaden mit, ale smutny fakt. Poniżej załączam przykłady bezpośredniej ingerencji w telefon @KrzysztofBrejza . 11 lipca 2019 r. służby za pomocą Pegasusa bezpośrednio zaingerowały w telefon Krzysztofa zmieniając jego treść. Wgrano wiadomość, rzekomo napisaną przez Agatę z klubu PO, kierowaną do @KrzysztofBrejza i rzekomo do @JanGrabiec. Były to fałszywe analizy wyborcze zwiazane z tocząca się kampanią. Łącznie na telefon @KrzysztofBrejza wgrano prawie 1 GB danych, dysponujemy dokumentem – analizą kryminalistyczną. Po czwarte, z Pegasusa korzystano wykraczając poza czasowe ramy kontroli zarządzonej przez sąd. Nie jest prawdą, że nie korzystano z wiadomości wstecznych. Tytułem przykładu – WSZYSTKIE wiadomości, które pozyskano od @KrzysztofBrejza Pegasusem, stanowiące niejawny materiał operacyjny, które wyciekły do TVP w 2019 r., pochodziły SPRZED zarządzonej kontroli operacyjnej. Pochodziły z 2014 i 2015 r., na lata przed kontrolą.

Prawniczka mogła na łamach Rzeczpospolitej podjąć polemikę z tekstem obu dziennikarek , -masakrując nieudolność „wybielania” zakupu przez ówczesną władzę , za co może niektórych odpowiedzialnych osób czekać przed sądem postępowanie karne a w tym przypadku za „sprawstwo kierownicze” -Prezesa PIS Jarosława Kaczyńskiego i byłą Premier Beatę Szydło -postawieniem ich przed Trybunałem Stanu . Jednak zabrakło mi w tym artykule odniesienia do przyszłości zwłaszcza prawnej bo jak wygląda sprawa państwa Brejzów to wszyscy wiedzą natomiast poszkodowanych jest o wiele więcej. Dlaczego do tego się odnoszę? Na przykładzie państwa Brejzów jaskrawo widać zastosowanie systemu inwigilacji Pegasus ale przecież każde inne użycie było w innej sytuacji ,innym kontekście a o tym już nie było ani słowa. Szkoda. Prawniczka w poniższych fragmentach podniosła najważniejsze dwa problemy takiego systemu -jego akredytację oraz zgodę sądu na jego użycie :

” Akredytacja jest obowiązkiem prawnym, który wynika z ustawy o ochronie informacji niejawnych i oznacza dopuszczenie systemu teleinformatycznego do przetwarzania informacji niejawnych, czyli m.in. do gromadzenia danych z kontroli operacyjnej. Akredytacji udziela ABW albo SKW, tylko wtedy, gdy system teleinformatyczny gwarantuje zachowanie w tajemnicy wszelkich przetwarzanych w nim informacji niejawnych. Wiemy, że system Pegasus nigdy takiej akredytacji nie uzyskał. Jest to okoliczność o kluczowym znaczeniu, gdy myślimy o odpowiedzialności karnej tych, którzy zdecydowali o zakupie i używaniu Pegasusa. Za pośrednictwem systemu nieakredytowanego nie można bowiem przeprowadzić legalnej kontroli operacyjnej, nawet, jeśli zarządził ją sąd … Nie ma możliwości akredytowania systemu, który nie zapewnia integralności danych, a zatem nie gwarantuje, że nie będą one przez użytkownika modyfikowane.

Prawniczka odnosi się też do zgody sędziów na przeprowadzenie kontroli operacyjnej.

„Mam żal i o to, że konsekwentnie nie realizowano za leceń płynących z wyroku Trybunału Konstytucyjnego (30 lipca 2014 r., sygn. akt K 23/11), z którego wynika, że każdorazowo sąd winien oceniać nie tylko jaki rodzaj informacji ma być pozyskiwany podczas trwania kontroli operacyjnej, ale także w jaki sposób będzie to czynione i z użyciem jakich środków technicznych. Zarówno w przygotowanym przez służby wniosku o kontrolę, jak i w samym postanowieniu sądu o zarządzeniu kontroli należy wskazywać rodzaj środka technicznego, za pomocą którego będą pozyskiwanie informacje i dowody. Ignorowanie tego zalecenia obciąża dziś tak samo upolitycznione służby specjalne, jak i orzekające o kontroli operacyjnej sądy „.

Dorota Brejza: Pegasus. Nie pozwólmy rozmydlić prawdy – rp.pl

Pegasus nie mógł otrzymać akredytacji ponieważ ABW było przeciwne jego zakupowi. Był szef ABW przyznał, że kiedy stał na czele Agencji, był przeciwnikiem kupowania systemów, do których dostęp mogą mieć rządy innych państw, tak jak w przypadku Pegasusa. Przyznał, że nie ma wiedzy, czy np. sprawa zakupu Pegasusa była analizowana pod względem kontrwywiadowczym i czy ABW w ogóle wiedziała o tym, że CBA to kupuje…

Były szef ABW: W ciągu czterech lat Pegasus mógł być wykorzystany wobec kilkuset osób – Bankier.p

Prawo i Pegasus

Nawet sąd nie może zalegalizować Pegasusa (prawo.pl)

Na pewno zgadza się że przy tak znacznej ilości pozyskanych informacji niemożliwym jest żeby to robiła jedna osoba , wydaje mi się że musi być choćby skromnie ilościowo ale zespół wtajemniczonych funkcjonariuszy służby która ma taki system inwigilacji.

Takie systemy tworzą informatycy wspólnie z byłymi oficerami służb którzy najpierw pracowali dla wojska lub służb specjalnych a później odeszli zakładając prywatne firmy .

Będę o tym pisał przy okazji omawiania w następnym blogu -innych systemów inwigilacji. Wysoce wyspecjalizowana „produkcja” tych firm i tak podlega Ministerstwom Obrony krajów na których terytoriach te firmy są prawnie zarejestrowane i nie ma to żadnej różnicy czy mówimy o USA, Izraelu , Rosji, Niemczech, Wielkiej Brytanii , Włoszech , Serbii , Grecji , Cyprze czy też od kilku dni o Chinach które co mogę już napisać publicznie -mają groźnego, swojego, inwigilacyjnego „smoka „….

Warto też dodać że nie byłoby aż tak wielkich na początku sukcesów tej izraelskiej firmy gdyby nie jedno nazwisko… Poniżej na zdjęciu Tal Dilian….

👇

Tal Dilian w 2009 roku zakłada firmę Circles / o systemie „Circles” napiszę w jednym z kolejnych blogów z serii dotyczącej systemów inwigilacji / w Izraelu i będąc jako jeden z pierwszych w branży cyberszpiegostwa, dokonał skutecznego wejścia do tej niezwykle specjalistycznej oraz dość „hermetycznej” branży. Do tego stopnia, że firma wyprodukowała zestawy exploitów SS7 z takimi „możliwościami „, jak infiltracja i kontrolowanie telefonów komórkowych oraz sprzedawanie ich służbom wywiadowczym. W 2015 roku Dilian sprzedaje firmę Circles -grupie NSO, która staje się gigantem w tej branży. Cały personel i infrastruktura firmy zostały wtedy przeniesione do NSO. Rok później Dilian skupił się na swoim podstawowym obszarze wiedzy i założyła firmę zajmującą się zdalnym podsłuchem i penetracją sieci – WiSpear . Firma WiSpear, zostaje założona w 2016 roku w Larnace na południowym Cyprze (w tym samym miejscu co firma Cytrox która wyprodukowała system Predator o którym będzie mowa w osobnym blogu podobnie jak o tym byłym oficerze służb specjalnych ). Największym biznesem tej firmy, w skład której wchodzą ważni izraelscy eksperci techniczni i cyberinteligencji, jest czarny van o nazwie SpearHead .

Ta furgonetka, określana jest w środowisku jako „spy van”. Była wyposażona w sprzęt wart 9 milionów dolarów. Wystarczyło mieć tylko numer telefonu aby będąc tym pojazdem w zasięgu do 1 km -zdalnie „zinfiltrować” telefon i przejąć go czasie zaledwie 6 sekund , uzyskując dostęp do połączeń, informacji o lokalizacji…

Powyżej widać na zdjęciach jak wygląda w pełni wyposażony zespół przygotowany do „mobilnego” wykorzystania systemu inwigilacji.

A tak wygląda ” mobilna walizka” do ataku Pegasusem czyli IMSI CATCHER.

👇

👇

IMSI Catcher działa jak „fałszywa” wieża komórkowa, które „oszukuje” urządzenie ofiary, aby się z nimi połączyć. Komunikacja figuranta (połączenia, wiadomości tekstowe, ruch internetowy i inne) są „przechwytywane„, a następnie przekazywane do docelowej wieży komórkowej operatora sieci który nie ma żadnej informacji że gdzieś jest jeszcze na drodze sygnału -„pośrednik”. Co gorsza, ofiara jest w większości nieświadoma tego, co się dzieje. Taka działalność cyberprzestępcza jest możliwa ze względu na „lukę w protokole” GSM. Każdy telefon komórkowy nieustannie „szuka” wieży z najsilniejszym sygnałem, aby zapewnić najlepszy odbiór i zwykle wybiera tą wieżę która jest zwykle najbliższa. Może to jednak nie być prawdziwa wieża operatora telefonii komórkowej.… a IMSI CATCHER co widać na poniższej grafice i było to widać na przedstawionej przez mnie lokalizacji w Meksyku.

👇

👇

Dlatego IMSI Catcher jest tak skuteczny. Po prostu „udaje” wieżę komórkową w pobliżu telefonu, a następnie płynnie łączy się z nim i zaczyna zbierać informacje. Uproszczony charakter tego mechanizmu pomaga cyberprzestępcom w przeprowadzaniu ich złośliwych działań z alarmującą łatwością. Wszystko, czego potrzebują, to laptop, tani sprzęt, który jest dostępny w sieci i kilka poleceń, aby zainicjować proces hakerski w ciągu zaledwie kilku minut….tego jeszcze nie można było skutecznie przeprowadzić w 2012 roku przy pomocy exploitów /choćby takich zakupionych legalnie przez CBA właśnie w 2012 r od włoskiej firmy Hacking Team z Mediolanu / ale w 2014 w Meksyku już tak. Następnym krokiem jest „podszywanie się pod uwierzytelnianie„, gdzie IMSI CATCHER „przekonuje” prawdziwą sieć komórkową a więc de facto operatora telekomunikacyjnego , że jest to faktycznie docelowy telefon komórkowy do wszystkich celów komunikacyjnych. Odbywa się to przez IMSI Catchera i następuje wysyłanie „żądania aktualizacji lokalizacji” do legalnej wieży komórkowej i identyfikując się ze skradzionym IMSI. Radzenie sobie z mechanizmami bezpieczeństwa szyfrowania smartfonów również nie jest dużym wyzwaniem ze względu na telefon ofiary „pomagający” w żądaniach. Śledzenie lokalizacji / proponuję „wyłączać” usługę lokalizacji i używać VPN który „ukryje” IP /— często pomijane przez dostawców usług zabezpieczeń śledzenie lokalizacji staje się coraz bardziej powszechne, ponieważ nie wymaga współpracy ze strony dostawców komórek. Aby organy ścigania mogły śledzić podejrzanych lub przestępców, (zwykle) wymagają one nakazu i współpracy dostawców usług telefonii komórkowej. „Łapacze” / catcher/ IMSI mogą być teraz używane do sprawdzania obecności ofiary lub sprawcy w określonym obszarze, a nawet dowiedzieć się ich dokładnej lokalizacji bez potrzeby współpracy z operatorem. Odmowa usługi (DoS) — odmowa usługi sieci komórkowej jest wykonywana przez połączenie urządzenia z fałszywą wieżą komórkową. Gdy urządzenie znajduje się na „fałszywej” wieży, nie jest podłączone do prawdziwej sieci, a urządzeniu odmawia się łączności.

Cel został zhakowany tylko wtedy, gdy kliknęli link, technika znana jako exploit jednym kliknięciem. Udokumentowano, że NSO oferuje swoim klientom wykorzystywania technologii „zero kliknięć”, w której nawet bardzo doświadczone technicznie cele, które mogą nie kliknąć linku phishingowego, są całkowicie nieświadome, że są celem. W scenariuszu zerowym kliknięciem nie jest wymagana żadna interakcja użytkownika. Oznacza to, że atakujący nie musi wysyłać wiadomości phishingowych; exploit działa po prostu cicho ” w tle„. Poza nieużywaniem urządzenia, nie ma sposobu, aby zapobiec wykorzystaniu przez exploit zero-click; jest to broń, przed którą nie było do tego czasu żadnej obrony. „Początkowym punktem wejścia” dla Pegasusa na iPhonie jest – iMessage. Oznacza to, że figurant może zostać zaatakowany tylko przy użyciu swojego numeru telefonu lub nazwy użytkownika AppleID. Usługa iMessage ma natywną obsługę obrazów GIF, zazwyczaj małych i niskiej jakości animowanych obrazów popularnych memów. Możesz wysyłać i odbierać GIF-y na czatach iMessage, które pojawiają się w oknie czatu. NSO używa w Pegasusie „fałszywego gifa”, aby wykryć lukę w zabezpieczeniach CoreGraphics PDF.

PDF był popularnym celem eksploatacji około dziesięć lat temu, ze względu na jego wszechobecność i złożoność. Ponadto dostępność usługi javascript w plikach PDF znacznie ułatwiła tworzenie przez firmy – exploitów. Temat jest dość złożony od strony informatycznej ale jeśli Państwa to interesuje to tu podaję link do tego niezwykle ciekawego artykułu który pozwoli bardzo dobrze zrozumieć istotę ataku systemu inwigilacji na telefony z systemem Apple. Na marginesie informacja dla użytkowników ze naprawdę warto robić na bieżąco aktualizację systemu operacyjnego zastosowanego w posiadanych przez nas telefonach, tabletach , laptopach czy komputerach .

Grupa pięciu naukowców z uniwersytetów z Niemiec oraz Finlandii na podstawie analiz zrobionych w Berlinie opublikowała efekty swojego projektu pod nazwą „Praktyczne ataki na prywatność i dostępność w systemie komunikacji komórkowej 4G/LTE„. Jednym z efektów ich badań był opracowany przez nich naukowy „IMSI Catcher” który umożliwił m.in. śledzenie lokalizacji i przechwytywanie komunikacji w telefonii komórkowej. Jeśli natomiast użytkownik ma aplikację Facebook Messenger zainstalowaną na smartfonie LTE, to przychodzące wiadomości, w tym te przeznaczone do folderu „Inne”, wywołują żądanie stronicowania pozwalając atakującemu na połączenie TMSI (identyfikator przydzielany użytkownikowi GSM) z tożsamością na Facebooku i śledzenia ruchów ofiary.

Naukowcom poprzez ataki pasywne (L1 i L2) udało się namierzyć i śledzić telefony komórkowe z obszaru zurbanizowanego o powierzchni około 2 km² oraz określać ich dokładną pozycję przy użyciu ataków aktywnych (L3). Wszystkie testowane przez badaczy telefony komórkowe były podatne na ataki.

Atak aktywny L3 wykorzystany do lokalizacji celu .

źródło informacji :

Aby osiągnąć jak najlepszy efekt skupienia wielkomiejskiego badania przeprowadzono właśnie w Berlinie.

Jest jeszcze jeden dość poważny aczkolwiek bardzo mocno kontrowersyjny / wymaga to naprawdę dokładnej, informatycznej analizy ekspertów / w środowisku aspekt dotyczący Pegasusa. Istnieje hipoteza że izraelska firma NSO Group mogła wykorzystywać pewne ….chińskie pliki. Jednym z tzw. walidacji wbudowanych w Pegasusa jest tzw „Smishing Attack”, który używa http://wapmail.10086.cn do wysyłania tekstu do samego siebie i sprawdzania, czy urządzenie jest nadal zainfekowane…

👇

GitHub – jonathandata1/pegasus_spyware: zdekompilowany pegasus_spyware

https://jonathandata1.medium.com/pegasus-spyware-untold-chinese-engineering-samples-1-2-e5

Do tych chińskich kodów źródłowych odniósł się p. Łukasz w swoim technicznym blogu ,link poniżej a ja pokażę Państwu grafiki z tego bloga.

„Teoria spiskowa Jonathana Scotta trafiła nawet do polskiego Senatu, a pytanie o nią zadano ekspertowi Citizen Lab podczas przesłuchania w komisji. Stało się tak pomimo tego, że NSO przyznało się do napisania Pegasusa w bardzo żałosnym poście, w którym wyjaśniają, że flagowe oprogramowanie szpiegowskie firmy nazywa się Pegasus, ponieważ ich programiści chcieli być jednorożcami „

Jak wygląda „konsola” Pegasusa pozwalająca śledzić „figuranta”?

Tym z Państwu którzy trochę dłużej interesują się Internetem oraz aplikacjami poniższy widok przypomina znane kiedyś i nie zwykle popularne multimedialne urządzenie-Winampa na którym słuchaliście muzyki a teraz słucha się figuranta 🙂

👇

» Jak wygląda rządowy trojan PEGASUS z którego korzysta CBA od środka? — Niebezpiecznik.pl —

Część bardziej technicznych szczegółów można przeczytać w poniższym artykule.

INSTRUKCJA „OBSŁUGI” systemu inwigilacji PEGASUS dla „operatorów„

👇

Pegasus .pdf (documentcloud.org)

W powyższej instrukcji została pokazana tzw architektura struktury systemu.

To co może zrobić zainfekowanie systemem PEGASUS opisało już wiele artykułów i widać że się te funkcje powtarzają ale izraelski system był stworzony wyłącznie przez wojskowych przede wszystkim na potrzeby walki z terroryzmem i musiał uwzględniać zaawansowaną wiedzę terrorystów w dziedzinie informatyki a także organizacji ich wspierających a dysponujących ogromnymi budżetami.

Musiała więc powstać wojskowa ,wysoce ofensywna oraz co jest niezwykle istotne „mobilna” cyberbroń , mogąca skutecznie walczyć z profesjonalnym sprzętem jakim do szyfrowanej komunikacji posługują się terroryści którzy wyciągają również wnioski pamiętając jak zginął jeden z znanych terrorystów którego zlikwidowano „namierzając” jego telefon satelitarny… dlatego też tak ciężko było „namierzyć” Osamę Bin Ladena który w zasadzie nie miał żadnego telefonu …

Pegasus: The new global weapon for silencing journalists • Forbidden Stories

Zestaw nazw domen, serwerów i infrastruktury wykorzystywanej do dostarczania i gromadzenia danych z oprogramowania szpiegującego Pegasus należącego do NSO Group ewoluował kilkakrotnie od czasu pierwszego publicznego ujawnienia go przez Citizen Lab w 2016 r.

W sierpniu 2018 roku Amnesty International opublikowała raport „Amnesty International wśród celów kampanii wspieranej przez NSO”, w którym opisano atak na członka personelu Amnesty International i saudyjskiego obrońcę praw człowieka.

W tym raporcie Amnesty International przedstawiła fragment ponad 600 nazw domen powiązanych z infrastrukturą ataków NSO Group. Amnesty International opublikowała pełną listę domen w październiku 2018 r.

W tym raporcie nazywamy te domeny siecią Pegasus w wersji 3 (V3). Infrastruktura wersji 3 wykorzystywała sieć serwerów VPS i serwerów „DEDYKOWANYCH„….

Każdy serwer instalacyjny Pegasus lub serwer dowodzenia i kontroli (C&C) udostępniał serwer WWW na porcie 443 z unikalną domeną i certyfikatem TLS.

Te serwery brzegowe udostępniałyby następnie połączenia proxy za pośrednictwem łańcucha serwerów, określanego przez NSO Group jako „anonimizująca sieć transmisyjna Pegasus” (Pegasus Anonymizing Transmission Network).

Forensic Methodology Report: How to catch NSO Group’s Pegasus – Amnesty International

Pegasus · Issue #201 · extratone/bilge · GitHub

Identyfikuje się następujące elementy infrastruktury NSO Group:

Serwer weryfikacyjny: Miejsce, w którym dociera pierwsze żądanie identyfikacji figuranta i rozpoczęcia ataku.

Serwer DNS infekcji: Po zweryfikowaniu żądania infekcji na poprzednim serwerze jest ono przekierowywane na serwer, na którym znajduje się złośliwe oprogramowanie. Jest to w zasadzie „pośrednik” i „obrońca” serwera, na którym znajduje się złośliwe oprogramowanie, zapobiegając znalezieniu serwera złośliwego oprogramowania.

Serwer instalacyjny Pegasusa: W tym miejscu znajduje się złośliwe oprogramowanie, które jest dostarczane za pośrednictwem „Anonimizującej sieci transmisyjnej Pegasus / PATN / „, która nadal „chroni” ten serwer i składa się z dwóch poprzednich serwerów i innych, aby nadal przesyłać informacje między nimi jako proxy.

Serwer kontroli i dowodzenia: Stąd polecenia sterujące są wysyłane do złośliwego oprogramowania, a informacje zgłaszane atakującemu są odbierane. W jego ostatnich wersjach potwierdzono, że NSO Group używa jednej domeny dla systemu sterowania, a drugiej dla systemu dowodzenia.

Według raportu iPwn firmy Citizen Lab, od początku 2021 r. wydaje się, że obecna wówczas wersja infrastruktury NSO Group „powoli się wyłącza”, co oznacza, że wyłączają serwery, usuwają domeny i zamykają połączenia, z których korzystają. Chociaż w ostatnim raporcie Amnesty International (lipiec 2020 r.) infrastruktura ta nadal wydawała się aktywna. Zaobserwowano również, że NSO Group zaczęła korzystać z usług hostingu w chmurze, takich jak Amazon Cloud Front (73 serwery), Digital Ocean (142 serwery) czy

Linode (114 serwerów), praktyka ta utrudnia jej wykrycie. Większość serwerów używanych przez te firmy znajduje się w regionie europejskim, przy czym Niemcy (212 serwerów), Wielka Brytania (79 serwerów), Szwajcaria (36 serwerów) i Francja (35 serwerów) to miejsca o największej liczbie serwerów, a następnie Stany Zjednoczone (28 serwerów).

investigations/2021-07-18_nso at master · AmnestyTech/investigations · GitHub

Jak działa Pegasus? Aspekty techniczne | Społecznościowe TIC (socialtic.org)

Pegasus najpierw „skanuje” wybrany telefon instalując niezbędne moduły . Ma funkcję samo destrukcji jeśli do 60 dni nie będzie wstanie połączyć się z serwerem kontroli lub jeśli sam wykryje że został zainstalowany na „niewłaściwym” telefonie z „niewłaściwą ” kartą SIM. Pegasus ma „brata ” – system Chrysaor atakuje telefony z systemem Android używając tzw metody „Framaroot „

Poniżej też moim zdaniem- jedno z trochę skomplikowanych technicznie ale niezłych narzędzi do weryfikacji naszego telefonu pod kątem ataku systemami inwigilacji.

Pegasus nie jest jednym konkretnym exploitem, lecz zestawem wielu ze sobą „współpracujących” ze sobą exploitów .

Jest sierpień 2016 roku. Wykryto wtedy po raz pierwszy wykorzystanie systemu iOS przez Pegasusa.

Arabski obrońca praw człowieka Ahmed Mansoor otrzymał spreparowaną wiadomość SMS w którego obiecano mu ujawnić tajemnicę tortur w więzieniach w Zjednoczonych Emiratach Arabskich …i tak się zaczęła walka z Pegasusem. Arabski prawnik przekazał swój telefon do zbadania do Citizen Lab a także firmy Lookout….

Co ciekawe ten arabski obrońca praw człowieka został zaatakowany najpierw niemiecko-brytyjskim systemem Fin Fisher /będzie o nim mowa w następnym blogu z tej serii / w 2011 r kiedy „raczkował ” jeszcze Pegasus, potem w 2012 expolitem z włoskiej firmy Hacking Team i w 2016 r -PEGASUSEM…

Poniżej wybrane linki dotyczące nie tylko technicznych aspektów związanych z Pegasusem.

Microsoft Word – Lookout_TG_Pegasus2021_20210719-v1.0.docx

lookout-pegasus-technical-analysis.pdf

Forensic Methodology Report: How to catch NSO Group’s Pegasus – Amnesty International

Pegasus and surveillance spyware (europa.eu)

Co było ważne przy legalnym zakupie dla CBA w 2012 a czego zabrakło lub zignorowano przy kupnie Pegasusa w 2017 roku ?

23.07.2012 .

Centralne Biuro Antykorupcyjne przy pomocy pośrednika z firmy Matic kupuje legalnie expolita albo trojana jak kto woli od włoskiej firmy Hacking Team/obecnie Memento Lab/ z Mediolanu. Nr licencji:

” EU Poland Central Anticoruption Bureau 7/31/2015 r Active M.”

Poniżej faktura na kwotę 178 tyś euro.

👇

Dołączam w skanie właściwości trojana.

Pisał o tym wszystkim swego czasu portal „Niebezpiecznik”.

Wiadomo kto go kupił z firmy Matic bo są maile z korespondencji.

Absolutnie w żadnym wypadku nie można go porównywać pod żadnym kątem z Pegasusem.

Poniżej link do artykułu Niebezpiecznika oraz temat Audytu „

👇

Do produktów włoskiej firmy Memento Lab ’ dawny Hacking Team / muszę się szerzej odnieść.

System GALILEO inaczej jest też zwany DA VINCI.

Nie są to dwa różne systemy !!

Niewiedza wielu dziennikarzy mnie poraża. Nie sprawdzą a piszą bzdury. Jest to oprogramowanie szpiegujące które podobnie jak inne programy tego typu może samo instalować się na komputerach stacjonarnych, tabletach i smartfonach (Android od 2.3 do 5.0, BlackBerry OS od 4.5 do 7.1, Windows Phone 8.0 i 8.1 i iPhone z systemem iOS 4. x 8.1, na którym przeprowadzono jailbreak) podczas otwierania pozornie nieszkodliwego pliku, w którym jest on ukryty, w celu skopiowania i przesłania wszelkich informacji przechodzących przez to urządzenie.

Międzynarodową autoryzację na ten system firma Hacking Team miała do lipca 2015 kiedy w Egipcie zamordowano włoskiego studenta Gulio Regeniego. Program mógł zostać użyty w Egipcie w celu uzyskania dostępu do telefonu komórkowego zamordowanego naukowca.

Jeśli są Państwo którzy chcą wiedzieć jak ten system działał od strony „informatycznej” to wszelkie informacje znajdą w poniższych dwóch linkach.

https://www.4armed.com/uploads/2015/07/

Firmę znakowano a zrobił to haker najprawdopodobniej związany z konkurencją „Gamma Group ”

4ARMED – Galileo RCS zespołu hakerskiego – Zmiana przeznaczenia oprogramowania szpiegowskiego

Warto zwrócić szczególną uwagę na to co było wtedy zawarte w powyższym skanie. Przede wszystkim zawsze był wymagany plik licencyjny i przeprowadzane aktualizacje a więc w jakimś stopniu mogła ale nie musiała być kontrola dostawcy oprogramowania . Jeszcze ważniejszy był wtedy AUDYT i zawarte w nim warunki. Po przeczytaniu być może wielu zwykłych internautów będzie mniej więcej wiedzieć jak wygląda użytkowanie licencji obojętnie na jakikolwiek system do operacyjnej inwigilacji.

Osobom które nie mają wiedzy informatycznej trudno prosto wytłumaczyć jak działał system opracowany przez włoską firmę Hacking Team więc najwyższy czas przyjrzeć się….

W porównaniu z tradycyjnymi platformami szkodliwego oprogramowania, backend RCS ma bardzo modułową architekturę. Podczas gdy tradycyjne platformy, takie jak „Zeus”, będą używać jednego serwera jako serwera dowodzenia i kontroli (C2), RCS ma oddzielną główną bazę danych, instancję „kolekcjonerską” i interfejsy konsoli.

Innym interesującym elementem są „anonimizatory”, czyli serwery proxy, przez które przemycane są zhakowane maszyny, aby wrócić do konfiguracji C2. Kod źródłowy jest dostępny:

Niestety, najnowsza wersja RCS (9.6) wymaga sprzętowego klucza sprzętowego do użycia. Będziemy musieli zadowolić się wyodrębnianiem surowych plików. Po wyodrębnieniu rdzeni agenta widzimy, że RCS obsługuje wiele różnych urządzeń.

Skupimy się na agentach systemu Windows i spróbujemy dokładnie zobaczyć, jakie funkcje obsługują. Istnieją trzy „poziomy agenta” : – Skaut, -Żołnierz -Elita. Każdy poziom dodaje więcej funkcji w stosunku do poprzedniego poziomu. Jest to zgodne z działaniami cyberprzestępców, którzy zainstalują małego backdoora, aby sprawdzić, czy cel jest interesujący przed wdrożeniem pełnej platformy szpiegowskiej.

Agent Skaut został zaprojektowany jako lekki agent, który można zrzucić za pomocą exploita. Zbiera informacje o systemie i zrzuty ekranu, a następnie wysyła je z powrotem do operatora. Implant „Skaut” zostanie ulepszony do „Żołnierza” lub „Elity” w zależności od decyzji operatora. Wszyscy „agenci „sprawdzają, czy działają w środowisku zwirtualizowanym, zanim przejdą dalej.

Jakie więc możliwości mają te implanty? Poniżej podsumowano te trzy poziomy:

SKAUT:

- Zbiera informacje o urządzeniu

- Pobiera zrzuty ekranu urządzenia

- Pobieranie zdjęć z kamery internetowej

- Uzyskanie informacje z sieci społecznościowych

Żołnierz:

- Zbiera książki adresowe Gmail, Yahoo Mail, Facebook, Twitter (obserwowane).

- Wyliczanie aplikacji

- Zbieranie danych z kamery

- Zbieranie dane ze schowka

- Zbieranie danych z Dysku Google

- Zbieranie wiadomości z Twittera, Gmaila, Yahoo (poczta e-czat), Facebook (czat)

- Zbieranie hasła IE, Chrome, Firefox

- Zbieranie zdjęć

- Pobieranie danych o pozycji

- Pobiera zrzuty ekranu

- Uzyskiwanie odwiedzane adresy URL z Firefoksa, przeglądarki TOR

„Elite”.

- Zbieranie rozmów przez Skype’a

- Uzyskiwanie dostępu do systemu plików

- Nagrywa naciśnięcia

- Zbiera wiadomości e-mail z Outlooka / WindowsMail / LiveMail, poczty internetowej Gmail, Yahoo.

- Zbieranie dźwięku z mikrofonu

- Zbiera dane finansowe

- Zbiera ruchy myszy i kliknięcia

- Zbiera hasła z Internet Explorer, Firefox, Chrome, Opera, Outlook, PalTalk, Thunderbird, Trillian.

To tyle informacji o systemie GALILEO / DA VINCI / a więcej specjalistycznych informacji znajdą Państwo w podanych wyżej linkach.

Czy nasze służby specjalne o tym o czym piszę ,miały niejawną ,”operacyjną” wiedzę i wiedziały o tym wszystkim w 2016 roku ?

Czy przekazano niejawną informację ówczesnym politycznym decydentom z rekomendacją że system inwigilacji choć bardzo drogi i będzie skuteczny bo jest „niewidzialny” w sieci i nikt go nie wykryje ?

Czy wiedziano że było zastrzeżenie tak jak wobec innych międzynarodowych umów firmy NSO Group że cyber broń PEGASUS za zgodą izraelskiego Ministerstwa Obrony można używać wyłącznie zgodnie z instrukcją i jej przeznaczeniem ?

Czy pośrednik kupujący system wiedział że ten system inwigilacji podobnie jak inne systemy tego typu ma blok „AUDYT” będący po stronie administratora systemu i że producent może sprawdzić czy system jest używany zgodnie z jego najważniejszym przeznaczeniem / zorganizowana przestępczość, terroryzm, szpiegostwo /?

Czy nasze służby specjalne rekomendujące decydentom zakup systemu PEGASUS w 2016 roku miały pełną świadomość że był on wcześniej wykorzystywany w wielu krajach do podsłuchu i zdobywaniu kompromatów na Opozycję ?

Nie mogę do dziś w to uwierzyć że nasze służby specjalne od 2016 r nie wiedziały jaka jest sytuacja z Pegasusem .

22.11.2016. Ówczesna Premier Beata Szydło spotyka się z ówczesnym Premierem Izraela Benjaminem Netanyahu.

19.07.2017 W Budapeszcie na szczycie Grupy V4 na którego nie bez powodu zaproszono Premiera Izraela , doszło do wstępnego uzgodnienia na najwyższym szczeblu o zakupie akurat przez Polskę i Węgry –wojskowego systemu przeznaczonego do walki z terroryzmem i szpiegostwem.

👇

Kiedy patrzy się na te dwa zdjęcia i podpis że „GRUPA WYSZEHRADZKA I IZRAEL RAZEM BĘDĄ WALCZYĆ Z TERRORYZMEM ” to trudno nie zapytać czy to był taki cel czy tylko polityczna mistyfikacja aby zakupić wojskowy system do walki nie z terrorystami ale z wewnętrzną Opozycją bo również były Premier Izraela już wtedy miał spore kłopoty z własnymi , politycznymi przeciwnikami w swoim kraju .Że to właśnie wtedy wstępnie uzgodniono nie ma co do tego najmniejszej wątpliwości bo informowały o tym przede wszystkim izraelskie media.

👇

Polska kupiła Pegaza NSO po spotkaniu Netanjahu, raport mówi – Tech News – Haaretz.com

Ponieważ tego typu wojskowe programy mimo że są produkowane przez prywatne firmy to jednak jest to ściśle powiązane z bezpieczeństwem narodowym więc musiała być wiedza i zgoda byłego wtedy i aktualnego Premiera Izraela a potem asygnata i zgoda izraelskiego ministerstwa obrony na sprzedaż przez prywatną firmę zaawansowanej technologii co jest zresztą normalnie praktykowane na świecie a tym bardziej w takim kraju który codziennie żyje na krawędzi wojny z Iranem i innymi krajami na Bliskim Wschodzie .

W Polsce system Pegasus miał operacyjny kryptonim – JARVIS.

Pierwszy raport analityków kanadyjskiego Citizen Lab dotyczący Pegasusa opublikowany został w dniu 24.08.2016 r.

Następnie ukazał się raport w dniu 18.09.2018 r

HIDE AND SEEK: Tracking NSO Group’s Pegasus Spyware to Operations in 45 Countries – The Citizen Lab.

To w tym raporcie jest poniższa grafika która po raz pierwszy była opublikowana w raporcie z 2016 r.

18.09. 2018 r a więc już tego samego dnia pani redaktor Małgorzata Fraser / na portalu „Zaufana Trzecia Strona” / jako pierwsza pisze informacyjny artykuł wykorzystując grafikę z raportu Citizen Lab. To fragment z tego artykułu :

Zaawansowany system podsłuchowy wykryty na telefonach w polskich sieciach | Zaufana Trzecia Strona

Z całym szacunkiem dla wiedzy pani redaktor Małgorzaty Fraser ale w tamtym artykule nie było wtedy ani jednego słowa dotyczącego faktycznego działania „wielopoziomowego” systemu .

Jednak była to pierwsza w naszym kraju choć krótka informacja o „możliwościach” tego systemu .

Mając już wtedy pewną „wiedzę” ,wieczorem w dniu 24.09.2019 na Twitterze informuję o tym , anonsując program i wrzucając skany działania systemu BTS o którym wypowie się w telewizji TVN 24 w programie „Czarno na Białym” jeden z oficerów naszych służb specjalnych.

Redaktor Robert Zielinski w wyniku dziennikarskiego śledztwa ujawnia że rząd nie zakupił systemu #Pegasus bezpośrednio od NSO GROUP a poprzez Fundusz Sprawiedliwości i pośredniczącą firmę.

👇

System Pegasus i pytania do CBA. „Czarno na białym” – TVN24

Dziennikarze PULS BIZNESU zbadali ten wątek dotyczący tej firmy i opublikowali w artykule „Dyskretny zarobek na Pegasusie„

👇

Dyskretny zarobek na Pegasusie – Puls Biznesu – pb.pl

W tym wszystkim co zostało zapłacone interesują nie tylko zapewne mnie ale też szeroką opinię publiczną „kontakty oraz ich poziom zaawansowania” jaki ma ta z całą pewnością prywatna firma mająca państwowe certyfikaty bezpieczeństwa oraz posiadająca pełne zdolności do ochrony informacji niejawnych NATO oznaczonych klauzulą „NATO Secret” i „NATO Confidential” z firmą NSO Group. Po podjęciu decyzji politycznych przez kierownictwo PIS nastąpiła faza realizacji zakupu wojskowego systemu inwigilacji Pegasus. Niesłychanie istotna jest tutaj znów przypominana przez mnie CHRONOLOGIA w oparciu o dokumenty opublikowane przez NIK. Realizacją zajęła się firma Matic /sugerowałbym przeprowadzenie tam kontroli dokumentów aby ustalić kto z tej firmy „personalnie” kontaktował się z NSO Group/.

BARDZO WAŻNE JEST TEŻ USTALENIE KTO MAJĄC WYSOCE KWALIFIKOWANĄ, SPECJALISTYCZNĄ WIEDZĘ INFORMATYCZNĄ ORAZ PEŁNĄ ŚWIADOMOŚĆ PRAWNO-KARNĄ DO CZEGO TAKI SYSTEM „SŁUŻY” I MOŻE BYĆ WYKORZYSTYWANY -„DORADZAŁ” POLITYKOM ABY KUPIĆ AKURAT TEN A NIE INNY SYSTEM INWIGILACJI?

CZY DORADCA INFORMATYCZNY Z RACJI SWEJ PEŁNEJ WIEDZY PYTAŁ SIĘ DECYDENTÓW POLTYCZNYCH DO CZEGO MA SŁUŻYĆ ZAKUPIONY SYSTEM? CZYW WIEDZIAŁ ŻE SYSTEM PEGASUS ZOSTAŁ ZAKUPIONY „POD PRZYKRYWKĄ „?

JEST JUŻ WIADOMYM ŻE OD 2011 ROKU NA NIEJAWNYM „RYNKU SYSTEMÓW INWIGILACJI”- BYŁY RÓŻNE INNE SYSTEMY.

W dniu 3.10.2017 zostaje wystawiona przez tą firmę pierwsza faktura zaliczkowa /1 rata/.

W dniu 7.11.2017 następuje dostawa sprzętu i oprogramowania.

W dniu 9.11.2017 r Matic wystawia drugą fakturę zaliczkową /2 rata/.

Od tego czasu system inwigilacji Pegasus jest w Polsce.

Aby to w pełni zrozumieć należy pokazać pełny dokument udostępniony w sieci przez NIK. W górnej jego części/czerwona ramka/ jest pokazana chronologia okresu realizacji/wrzesień-październik 2017 r/. Poniżej w niebieskiej ramce jest zaznaczona płatność za szkolenie funkcjonariuszy CBA przez firmę Matic /1 .12.2017 r /.

W tej sprawie jest jeszcze ważna korespondencja nieżyjącego już szefa techniki operacyjnej CBA .

Ważne jest też pismo ówczesnego wiceministra sprawiedliwości.

Były wiceminister Michał Woś który podpisał się pod dokumentami tak wypowiadał się dla mediów.

Niemcy / nie „kupili sobie Pegasusa” / ponieważ nie musieli mając u siebie wyprodukowany system Fin Fisher / FinSpy /. A więc były wiceminister musiał mieć wiedzę o programach inwigilacji.

W kontekście zakupu Pegasusa w Europie warto też podkreślić to że oprócz Polski i Węgier mają Pegasusa tylko 2 inne kraje będące członkami NATO.

Raport Citizen Lab już w 2018 r. wskazywał, że operator o nazwie roboczej „ORZEŁ BIAŁY” „rozprzestrzeniał Pegasusa, wykorzystując sieci komórkowe należące do Polkomtel, Fiberlink, Orange, T-Mobile, Prosat ,Vectra i Netia.

Report#113–hide and seek.pdf (utoronto.ca)

Dlaczego nie mają PEGASUSA upubliczniane w niektórych informacjach Niemcy wytłumaczę szczegółowo w innym blogu w serii o programach inwigilacji .

Badacze z firmy Kaspersky metodę wykrywania zaawansowanego oprogramowania szpiegującego dla systemu iOS, takiego jak Pegasus, nowych zagrożeń podobnych do Pegasusa , aplikacji Reign oraz Predatora, a także stworzyli narzędzie do samokontroli dla użytkowników.

Eksperci firmy wykryte infekcje Pegasusem pozostawiają ślady w nieoczekiwanym dzienniku systemowym, Shutdown.log, przechowywane w archiwum sysdiagnose dowolnego urządzenia mobilnego z systemem iOS. Ten archiwum zachowuje informacje z każdej sesji ponownego uruchamiania, co oznacza anomalie związane z ze złośliwym oprogramowaniem Pegasus stają się widoczne w dzienniku, jeśli zainfekowany użytkownik uruchomi się ponownie ich urządzenie.

Wśród zidentyfikowanych znalazły się przypadki „lepkich” procesów utrudniających ponowne uruchomienie, w szczególności te związane z Pegasusem, wraz z odkrytymi śladami infekcji poprzez obserwacje społeczności zajmującej się cyberbezpieczeństwem.

„Okazuje się, że analiza zrzutu sysdiag jest minimalnie natrętne i mało zasobochłonne, polegające na artefaktach systemowych w celu identyfikacji potencjalne infekcje iPhone’a. Po otrzymaniu wskaźnika infekcji w tym dzienniku i potwierdził infekcję za pomocą Mobile Verification Toolkit (MVT’s) przetwarzanie innych artefaktów systemu iOS, ten dziennik staje się teraz częścią holistycznego podejście do badania infekcji złośliwym oprogramowaniem iOS. Ponieważ potwierdziliśmy, że spójność tego zachowania z innymi infekcjami Pegasus, które analizowaliśmy, wierzą, że posłuży jako niezawodny artefakt kryminalistyczny wspierający infekcję analizy” – powiedział Maher Yamout, główny badacz ds. cyberbezpieczeństwa, GReAT firmy Kaspersky.

Analizowanie Shutdown.log w przypadku infekcji Pegasusem eksperci z firmy Kaspersky zaobserwowali ścieżka infekcji, w szczególności „/private/var/db/”, ścieżki lustrzane widoczne w infekcje spowodowane przez inne złośliwe oprogramowanie iOS, takie jak Reign i Predator. Badacze firmy sugerują, że ten plik dziennika może potencjalnie identyfikować infekcje związane z te rodziny złośliwego oprogramowania.

Aby ułatwić wyszukiwanie programów szpiegujących eksperci z firmy Kaspersky opracowali narzędzie do samokontroli dla użytkowników. Skrypty Python3 ułatwiają wyodrębnianie, analizę i analizowanie artefakt Shutdown.log. Ten narzędzie jest publicznie udostępniane na GitHub i dostępne dla systemów macOS, Windows i Linux.

Kaspersky reveals new method to detect Pegasus spyware | Kaspersky

Citizen Lab na podstawie analizy próbek udostępnionych przez Microsoft Threat Intelligence opracował wskaźniki, które umożliwiły zidentyfikowanie co najmniej pięciu ofiar oprogramowania szpiegującego i exploitów QuaDream w Ameryce Północnej, Azji Środkowej, Azji Południowo-Wschodniej, Europie i na Bliskim Wschodzie. Wśród ofiar są dziennikarze, opozycjoniści polityczni i pracownik organizacji pozarządowej.

- Zidentyfikowano również ślady podejrzanego exploita zero-click dla systemu iOS 14 używanego do wdrażania oprogramowania szpiegującego QuaDream. Exploit został wdrożony jako zero-day przeciwko iOS w wersjach 14.4 i 14.4.2 oraz prawdopodobnie innym wersjom. Podejrzany exploit, który nazywany jest ENDOFDAYS, wydaje się wykorzystywać niewidoczne zaproszenia kalendarza iCloud wysyłane przez operatora oprogramowania szpiegującego do ofiar.

- Przeprowadzono skanowanie Internetu w celu zidentyfikowania serwerów QuaDream, a w niektórych przypadkach można było w stanie zidentyfikować lokalizacje operatorów systemów QuaDream. Wykryto systemy obsługiwane w Bułgarii, Czechach, na Węgrzech, w Ghanie, Izraelu, Meksyku, Rumunii, Singapurze, Zjednoczonych Emiratach Arabskich (ZEA) i Uzbekistanie.

- QuaDream nawiązał współpracę z cypryjską firmą InReach, z którą jest obecnie uwikłany w spór prawny. Wiele kluczowych osób związanych z obiema firmami ma wcześniejsze powiązania z innym dostawcą inwigilacji, Verint, a także z izraelskimi agencjami wywiadowczymi.

QuaDream

QuaDream Ltd (קוודרים בע”מ) to izraelska firma specjalizująca się w rozwoju i sprzedaży zaawansowanych technologii ofensywy cyfrowej klientom rządowym. Firma znana jest ze swojego oprogramowania szpiegującego sprzedawanego pod nazwą „Reign„, które, podobnie jak oprogramowanie szpiegujące Pegasus firmy NSO Group, podobno wykorzystuje exploity zero-click do włamywania się do urządzeń docelowych.

Ostatnie doniesienia medialne wskazują, że QuaDream sprzedał swoje produkty wielu klientom rządowym, w tym Singapurowi, Arabii Saudyjskiej, Meksykowi i Ghanie, a także zaoferował swoje usługi Indonezji i Maroku. Ponadto w swoim raporcie o zagrożeniach z grudnia 2022 r. dotyczącym branży nadzoru na zlecenie, Meta wspomina, że wykryła aktywność na swoich platformach, którą przypisała QuaDream. Aktywność obejmowała wykorzystanie „około 250 kont”, które według Meta były wykorzystywane do testowania możliwości oprogramowania szpiegującego QuaDream na iOS i Androida.

QuaDream działa z minimalną obecnością publiczną, bez strony internetowej, szerokiego zasięgu w mediach lub obecności w mediach społecznościowych. Pracownicy QuaDream zostali podobno poinstruowani, aby nie wspominać o swoim pracodawcy w mediach społecznościowych. Udało nam się jednak zidentyfikować kilka kluczowych postaci związanych z firmą, w tym jej trzech założycieli (Ilana Dabelsteina, Guya Gayę i Nimroda Rinsky’ego), poprzez przegląd dokumentacji korporacyjnej, artykułów prasowych i baz danych.

QuaDream jest uwikłana w spór prawny z InReach, firmą zarejestrowaną na Cyprze. Spór ten doprowadził do ujawnienia interesujących szczegółów dotyczących działalności spółek. Zgodnie z dokumentami sądowymi uzyskanymi z Sądu Okręgowego w Limassol na Cyprze (cypryjskie akta sprawy), QuaDream sprzedawała swoje produkty poza Izraelem za pośrednictwem InReach, spółki zarejestrowanej na Cyprze. Chociaż informacje o otwartym kodzie źródłowym i dokumenty sądowe, które przejrzeliśmy, zdecydowanie sugerują, że QuaDream sprzedawała swoje produkty poza Izraelem za pośrednictwem InReach, należy zauważyć, że niekoniecznie oznacza to, że InReach był wyłącznym lub głównym dystrybutorem QuaDream.

InReach

Firma InReach została zarejestrowana na Cyprze we wrześniu 2017 roku. Zgodnie z twierdzeniami przedstawionymi przez QuaDream w cypryjskich aktach sprawy, InReach został utworzony wyłącznie w celu promowania produktów QuaDream poza Izraelem. Z akt sprawy wynika, że w dniu 5 lipca 2017 r. między QuaDream a InReach została podpisana „umowa konsorcjum”, w ramach której QuaDream podjęła inicjatywę utworzenia konsorcjum w celu sprzedaży swoich produktów poza Izraelem. Umowa przewidywała, że QuaDream otrzyma 92% przychodów ze sprzedaży produktów QuaDream, a InReach zatrzyma pozostałe 8%.

- Nagrywanie dźwięku z rozmów telefonicznych

- Nagrywanie dźwięku z mikrofonu

- Robienie zdjęć przednim lub tylnym aparatem urządzenia

- Eksfiltracja i usuwanie elementów z pęku kluczy urządzenia

- Przejęcie struktury Anisette telefonu i podpięcie wywołania systemowego gettimeofday w celu wygenerowania kodów logowania do iCloud opartych na czasie hasła jednorazowego (TOTP) dla dowolnych dat. Podejrzewamy, że jest to wykorzystywane do generowania kodów uwierzytelniania dwuskładnikowego ważnych w przyszłych terminach, aby ułatwić trwałą eksfiltrację danych użytkownika bezpośrednio z iCloud

- Uruchamianie zapytań w bazach danych SQL na telefonie

- Czyszczenie pozostałości, które mogą zostać pozostawione przez exploity typu zero-click

- Śledzenie lokalizacji urządzenia

- Wykonywanie różnych operacji na systemie plików, w tym wyszukiwanie plików pasujących do określonych cech

Relacja między QuaDream i InReach wydaje się być połączeniem zarówno osobistych, jak i wzajemnych powiązań. Istnieją godne uwagi punkty styczne między obiema korporacjami, a wiele kluczowych osób z obu firm wydaje się mieć dawne powiązania z Verint, a także z izraelskimi agencjami wywiadowczymi. Zgodnie z cypryjskimi aktami sprawy spór powstał między spółkami, gdy InReach nie przekazał QuaDream 92% przychodów ze sprzedaży produktów QuaDream, począwszy od faktury z dnia 26 czerwca 2019 r. W dniu 7 maja 2020 r. QuaDream złożył wniosek do sądu na Cyprze o zamrożenie aktywów InReach w oczekiwaniu na potencjalny arbitraż w Trybunale Arbitrażowym w Amsterdamie.

Musimy naprawdę uważać z kim „ćwierkamy” i piszemy na naszych telefonach. Czy można się jakoś „wstępnie” zabezpieczyć nie mając żadnej ,specjalistycznej wiedzy ? Przede wszystkim zawsze uważać na pocztę i przychodzące maile , zastosować VPN aby „ukryć” nasze IP. Nie wchodzić bez potrzeby do tzw „dark netu”. Stosować wyłącznie najlepsze systemy antywirusowe . Polecam ze swej strony system NORTON 360 wraz z jego wszystkimi firmowymi „rozszerzeniami”. To jest fragment znakomitej szpiegowskiej powieści „46 sekund” autorstwa dr Xaviera Messinga.

Hm NOKIA 3310 …:)

ZDAJĘ SOBIE SPRAWĘ ŻE PAŃSTWO MOGLI NIE ZROZUMIEĆ TEGO WSZYSTKIEGO O CZYM NAPISAŁEM A WIĘC PORA NA WNIOSKI KTÓRE POWINNY BYĆ ZROZUMIAŁE DLA KAŻDEGO ALE SYSTEMY INWIGILACJI BEZLITOŚNIE WYKORZYSTUJĄ NASZE PRZYZWYCZAJENIA, SŁABOŚCI CZY WRĘCZ -„WIRTUALNE” LENISTWO...

Przede wszystkim nie „trzymamy” niepotrzebnie w telefonie tego wszystkiego co wiemy że może nas „postawić w złej sytuacji”.

Telefon nawet z wieloma potrzebnymi nam w życiu codziennym aplikacjami to jednak nie jest „domowym” zabezpieczonym odpowiednio laptopem, tabletem czy komputerem stacjonarnym .

Telefon ma służyć wyłącznie do rozmów a otrzymywane wiadomości po odczytaniu w zasadzie powinny być natychmiast kasowane lub jeśli są dla nas ważne -powinny być od razu „zrzucane” najlepiej choćby poprzez Bluetooth na posiadany ,stacjonarny sprzęt.

NIEZWYKLE SKUTECZNE JEST CODZIENNE WŁĄCZANIE I WYŁĄCZANIE TELEFONU.!!!!!!!

Częste uruchamianie telefonu pomaga „oczyścić” urządzenie ze złośliwego oprogramowania ponieważ „operator” / „agent” / jest zmuszony do ponownej infekcji urządzenia co może zwiększyć wykrycie systemu inwigilacji przez posiadany system bezpieczeństwa w telefonie / polecam NORTON /. Jeśli Państwo nie macie w telefonie takiego systemu to trzeba go natychmiast zainstalować lub w przypadku ważnych osób sprawujących państwowe funkcje -polecić natychmiastowe zainstalowanie takiego systemu odpowiednim służbom informatyczno-kontrwywiadowczym !

Systemy inwigilacji najczęściej wykorzystują „luki” w zabezpieczeniach więc na bieżąco a nie „od święta” , regularnie przeprowadzać aktualizację systemu operacyjnego zarówno Android jak i Apple. Reagować natychmiast na wszystkie alerty SMS ze strony producenta telefonu ! Wiem że to jest uciążliwe , nie mamy czasu , nie chce się nam etc ale wiedzą też o tym psychologowie pracujący dla producentów systemów inwigilacji…

Wiem że będzie bolało ale wyłączyć na stałe jeśli nie korzystamy – domyślnie zainstalowane przez Apple funkcje „iMessage” i „FACE TIME” na urządzeniach z systemem iOS – to właśnie te dwie aplikacje są „ulubionymi” celami systemów inwigilacji.

Można stosować używanie mniej popularnych przeglądarek takich jak „Firefox”, „Focus” czy „DuckDuckGO” / tą ostatnią -szczególnie polecam DuckDuckGo — Privacy, simplified. /

ZAINTALOWAĆ I ZAWSZE UŻYWAĆ VPN / „maskowanie” numeru IP, lokalizacji przeglądania /. Najlepiej kupując płatną subskrypcję / Open VPN, Norton VPN etc /

Ciężko mi to pisać ale w zasadzie nie powinno się „klikać” w linki otrzymane w wiadomościach SMS ponieważ udowodnione zostało że poprzez phishing to jest niestety „najkrótsza” droga systemu inwigilacji do systemu naszego telefonu.

Najlepiej byłoby mieć bardzo stary telefon do ważnych rzeczy. W takich przypadkach telefon jest jak wino -im starszy tym lepszy … Oczywiście nie można już niestety instalować WhatsApp na wszystkich starszych telefonach ale poniżej przesyłam linki do możliwej instalacji na niektórych modelach starszych już telefonów.

Jak zainstalować WhatsApp na telefonie Nokia 3310 – Tutorial (crgsoft.com)

Jak uzyskać aplikację WhatsApp na telefonie Nokia 8110 4G? | Telefony Nokia

Co zrobić jeśli się już padło ofiarą ataku ?

ZMIENIĆ URZĄDZENIE I NIESTETY NIE MOŻNA JUŻ „PRZERZUCAĆ” Z ZAINFEKOWANEGO URZĄDZNENIA ŻADNYCH PLIKÓW, ZDJĘĆ, FILMIKÓW.

JEŚLI SIĘ DO TEJ PORY KORZYSTAŁO Z TELEFONU Z SYSTEMEM ANDROID -„PRZEJŚĆ” NA SYSTEM APPLE I ODWROTNIE.

Wiele też musi się zmienić w polskim prawie alby dotychczasowa do tej pory kontrola sądów nad takimi programami przestała być iluzoryczna…. Moim zdaniem w nowym prawie powinna być rubryka z nazwą systemu który ma być zastosowany do ewentualnej techniki operacyjnej a także chociaż krótki opis systemu tak aby sędzia wydający zgodę na jego użycie , wiedział oraz miał pełną świadomość prawną pod czym się podpisze…. Bo to co było do tej pory to była katastrofa a skutki jej będą jeszcze długo odczuwalne….

AKTUALIZACJA

Polityczne „pyskówki” czy też dywagacje polityków oraz dziennikarzy mnie nie interesują a tylko i wyłącznie merytoryczne informacje.

16.03. 2024.

W tym dniu przed komisją śledczą ds podsłuchów stają prof Jerzy Kosiński oraz Prezes PIS -Jarosław Kaczyński.

Zeznania składa najpierw prof. dr hab. Jerzy Kosiński. Wykładowca w Akademii Marynarki Wojennej w Gdyni.

Komisja śledcza ds. wykorzystywania oprogramowania Pegasus – YouTube

Izraelski system inwigilacji Pegasus składa się z modułów. Poniżej grafika przedstawiająca wszystkie moduły systemu .

👇

Prof Jerzy Kosiński zeznał że dopiero w kwietniu 2019 uczestniczył w zorganizowanej a przeprowadzonej przez firmę NSO Group prezentacji a więc kiedy system od roku działał już w naszym kraju ,ściągnięty przez pośredniczącą w zakupie firmę Matic. Zawsze mi się wydawało że najpierw się coś ogląda przed zakupem a nie odwrotnie , zwłaszcza kiedy w grę wchodzi wydatek rzędu 24 mln państwowych pieniędzy. oraz sporych , dodatkowych kosztów wystawionych przez firmę Matic sp. zoo. Zaproszenie było wystosowane do przedstawicieli wszystkich naszych służb specjalnych ale z zaproszenia od firmy Matic która tą prezentację zorganizowała – one nie skorzystały . Co ciekawe nie było na prezentacji przedstawicieli służb kontrwywiadu / ABW, SKW / a więc teoretycznie tych które powinny być najbardziej zainteresowane. System może „zassać” całą bazę danych / historia / a także poprzez synchronizację zainfekowanego urządzenia -także urządzenia z nim synchronizowane. Co jest bardzo ważne to że zakres oraz wszystkie czynności systemu zależały tylko i wyłącznie od zakupionej licencji a więc umowy firmy NSO GROUP z „pośrednikiem” a więc firmą Matic. Przedstawiciele tej firmy musieli mieć nie tylko pełną świadomość konsekwencji prawnych ale także techniczną oraz pełne rozeznanie co do funkcjonalności systemu a także informacje dotyczące innych systemów w okresie 2016-2017 / o „7 oferentach” zeznał Jarosław Kaczyński /. Profesor nie miał informacji od NSO ani od nikogo że system Pegasus jest już i od 2 lat -działa w Polsce. Prezentacja w kwietniu 2019 r miała czysto techniczny charakter. Historię z telefonu „figuranta” może pobrać operator i to on decyduje o tym ale wszystko w tym przypadku zależy od udzielonej licencji. / komputer „DEDYKOWANY” / . Podczas prezentacji pokazano „zdalne przejęcie” nowych telefonów z systemami Android i Apple które miały nowe karty SIM. Wygląda na to że technicy NSO mieli ze sobą na prezentacji w Polsce mobilne zapewne „walizkowe” zestawy IMSI catcher / technikę „fałszywej wieży ” -podszywanie się pod oficjalnego operatora sieci komórkowej oraz „możliwości „zdalne są opisane wyżej w tym blogu / . System „IMSI catcher” Pegasusa – telefon z systemem Android zdalnie przejął natychmiast, natomiast technicy z NSO Group nowy telefon z systemem iOS / Apple/ przejęli przy pomocy „phishingu” a więc wiadomości SMS z linkiem . Po przejęciu telefonu można ,wykorzystując go – podszywać się pod figuranta. Profesor wspominając o prezentacji dla Interpolu wspomniał o brytyjsko- niemieckim systemie inwigilacji FINFISHER / FINSPY / wyprodukowanym przez firmę Lench IT Solutions należącą do koncernu Gamma Ltd. Ten system inwigilacji powstał w 2011 r i jest w najwyższej „technologicznej klasie” obok izraelskiego Pegasusa / 2011 r /, Predator Cytrox / Macedonia-Cypr, Węgry 2017 r / , włoskich systemów – „rodziny backdoor „Remote Control System / Da Vinci, Morcut , Crisis, Hermit / z firmy Memento Lab / dawny Hacking Team/. Dotyczy to ataków zero- day oraz ataku na tzw „protokół SS7″ o których mówił prof Kosiński. Reszta aplikacji to na dzień dzisiejszy – ” druga liga”/Hermes, expolity, trojany, rookity etc / . Do końca nie wiadomo też jakie pełne możliwości będzie miał najnowszy ,chiński system inwigilacji który póki co nie ma jeszcze nazwy. Profesor Kosiński mówiąc też o przesyłaniu „zassanych ” informacji w systemie Pegasus nawiązał do także opisanego przez mnie wyżej – tzw „Pegasus Anonymizing Transmission Network”. / PATN / To tyle mojego komentarza do tego co zeznał prof Jerzy Kosiński.

Następnym świadkiem był Prezes PIS – Jarosław Kaczyński. Pomijam tą obustronną pyskówkę ale ważne że „

Będąc nieuprawnionym do otrzymywania niejawnych informacji zeznał że takowe otrzymał. Tylko wymienione poniżej osoby mogły mu takich informacji udzielić / również jeśli chodzi o wybory kopertowe -tajny raport Agencji Wywiadu dotyczący koronawirusa / – Premierzy Beata Szydło , Mateusz Morawiecki. ministrowie obrony Antoni Macierewicz ponieważ był ministrem obrony do 2018 roku a po od 2018 roku Mariusz Błaszczak oraz koordynator służb specjalnych Mariusz Kamiński. Tylko te osoby mogły złamać prawo dotyczące przekazywania informacji niejawnych osobom nieuprawnionym nawet będącymi posłami . Nie wiadomo czy Jarosław Kaczyński będąc wicepremierem miał przyznany certyfikat przez ABW / . Nie ma informacji czy to on wydał bądź opiniował decyzje polityczne dwóch spotkań ówczesnej Premier Beaty Szydło z Premierem Izraela i wstępnego porozumienia dotyczącego niejawnego zakupu Pegasusa. Nikt się o to Prezesa Kaczyńskiego nie zapytał który też w swoim zeznaniu powiedział że w 2017 roku 7 oferentów a także dał do zrozumienia że taki system należało zakupić przede wszystkim dla CBA a nie dla wszystkich naszych służb specjalnych. To tyle jeśli chodzi o drugiego świadka.

Za moją wiedzę Państwo nie musicie płacić a u innych nie dość że zapłacicie to i tak nie ma żadnej gwarancji że powiedzą wszystko co naprawdę wiedzą … 🙂

16.04.2025

Mamy bardzo dobrą pracę śledczą tym razem dziennikarzy z RMF.

„DRUŻYNA PIERŚCIENIA „

Drużyna Pierścienia, czyli jak CBA kupowało Pegasusa

Autor: Tomasz Skory

16 kwietnia (12:02)

Przekazujemy pierwszą część tzw. Drużyny Pierścienia – to kryptonim dwutomowych, liczących kilkaset stron, dokumentów CBA, dotyczących działań poprzedzających zakup i wdrożenie systemu Pegasus w Polsce. Zawierająca głównie korespondencję mailową dokumentacja przed tygodniem została przekazana sejmowej komisji śledczej. Zdjęcie ilustracyjne/Shutterstock

Zdjęcie ilustracyjne/Shutterstock

- O czym mówimy? CBA – im szybciej tym lepiej Uzgodnienia terminu testów Zastrzeżenia CBA Proof of Concept

„Chcielibyśmy, aby zorganizowali Państwo dla nas (zapewne inne służby też będą zainteresowane) testy systemu Pegasus”.

Funkcjonariusz wyjaśnia, że chodzi o 2-dniowy „Proof of Concept”. CBA chce, by „firma przyjechała do Polski” i dodaje: „to my wybierzemy modele urządzeń i systemów, które chcielibyśmy przetestować”.

O czym mówimy?” PoC (Proof of Concept) jest oczywiście możliwy” – odpowiada po kilku dniach Matic, proponując uzgodnienia przebiegu, zakresu i terminu testu.

„Czy mogą Państwo zdefiniować telefony / systemy operacyjne, które powinny znaleźć się w PoC?” – pyta jej pracownik, wspominając o wchodzącym właśnie nowym pakiecie oprogramowania Apple (iOS10), na którego „objęcie” oferowaną wersją Pegasusa, czyli przełamanie, NSO Group potrzebuje ok. 4 tygodni.

Matic stwierdza jednak, że „dostawca ze swojej strony dostarcza listę 50 urządzeń dla których zapewnia wsparcie 'z pudełka'”, czyli od ręki w ramach PoC.

Dodaje też, że najbliższy okres będzie ciężki organizacyjnie, bo „w Izraelu są święta”.Dalsza część artykułu pod materiałem video: CBA – im szybciej tym lepiej

CBA – im szybciej tym lepiej

„Nie będę ukrywał, że bardziej zależy nam na czasie niż na iOS10” – odpisuje już po kilku godzinach funkcjonariusz CBA, sugerując już wrześniowy lub październikowy termin testu.

Jeśli zaś chodzi o telefony z systemem Android precyzuje: „interesuje nas najbardziej popularny segment, a więc Samsung (szczególnie Sx), ale też niektóre modele HTC, SONY, czy LG” i prosi o listę 50 telefonów rozpracowanych już przez NSO Group.  Uzgodnienia terminu testów.

Uzgodnienia terminu testów.

Po trzech dniach Matic informuje CBA o uzgodnieniu z izraelskim dostawcą dwóch możliwych terminów testu – 6 i 7 lub 27 i 28 października.

„Zakładam, że przebieg PoC polega na tym, że Państwo przynoszą swoje telefony, których wersje i model wcześniej uzgadniamy” – pisze pośrednik.

Precyzuje też, że w pierwszym terminie dostawca może testować każdy telefon Apple w wersji operacyjnej systemu do 9.3.3, ale dwa tygodnie później będzie już miał rozpracowany najnowszy system iOS10.

CBA otrzymuje też opisy możliwości systemu Pegasus i formularz, w którym odbiorca ma wskazać, co go interesuje.

CBA jest zainteresowane licencją na określoną liczbę do 25 inwigilowanych urządzeń, działających w sieciach Orange, T-Mobile i Plus, opartych na systemach iOS i Android.

Zastrzeżenia CBA

Otrzymawszy listę 50 urządzeń „z pudełka” obsługiwanych Pegasusem, CBA narzeka, że dostawca „poszedł na łatwiznę”, wypełniając ją głównie iPhonami.

Biuro pyta też, czy nie ma przeszkód, by do testów dołączyła zainteresowana nimi ABW i ewentualnie inne służby.

Matic wyjaśnia, że lista 50 aparatów obejmuje tylko te, które wchodzą w grę jako testowane, a jej rozszerzenie należy podjąć w handlowej części rozmów.

Oferta jest znacznie szersza i wciąż ewoluuje ze względu na zmiany technologiczne.

Proof of Concept

Zamykający tę fazę uzgodnień test możliwości izraelskiego Pegasusa został przeprowadzony w czwartek, 6 października.

O jego udanym przebiegu można wnioskować z wymiany maili po fakcie.

Według ujawnionej korespondencji mailowej sam test zaś miał się zacząć prezentacją „live demo”, po której planowane było kontrolowane infekowanie Pegasusem kolejnych urządzeń.

„My ze swojej strony też będziemy mieli kilka telefonów, których im wcześniej nie pokażemy” – zapowiadał pracownik firmy Matic.

„Można wyjść z telefonami poza biuro, żeby zobaczyć jak zachowują się w rzeczywistej przestrzeni” – dodał.

„OK, propozycja testów jak najbardziej nam odpowiada” – odpowiadało CBA.

„Razem z nami do testów dołączy się również ABW, z naszej strony zapowiedział się też dział IT, więc łącznie będzie nawet kilkanaście osób.

Mam nadzieję, że nie stanowi to problemu?” – brzmi pytanie ze strony Centralnego Biura Antykorupcyjnego.

„Damy radę. Do zobaczenia” – odpisał pracownik pośredniczącej w transakcji formy Matic.

Drużyna Pierścienia, czyli jak CBA kupowało Pegasusa – RMF 24

Drużyna Pierścienia, czyli jak CBA targowało się ws. Pegasusa

Autor:

Zapis korespondencji prowadzonej przez Centralne Biuro Antykorupcyjne w sprawie zakupu izraelskiego oprogramowania został przez CBA zgromadzony w teczce opatrzonej kryptonimem „Drużyna Pierścienia”.

Od 9 kwietnia zebrane w niej w dwóch tomach dokumenty są jawne i znane członkom sejmowej komisji śledczej. Obraz, na jaki się składają, mogą świadczyć o tym, że sfinansowanie zakupu Pegasusa z Funduszu Sprawiedliwości wynikało z tego, iż system był za drogi dla polskich służb.

Zdjęcie ilustracyjne/Shutterstock

Działania Centralnego Biura Antykorupcyjnego poprzedzające zakup Pegasusa zaczęły się we wrześniu 2016 r. i miały cechy pośpiechu.

Prowadzący sprawę funkcjonariusz nie krył tego i naciskał na jak najwcześniejsze zapoznanie się z możliwościami systemu. Ten etap opisaliśmy we wcześniejszym tekście.

Kolejnym etapem działań zmierzających do nabycia Pegasusa było skierowane już nie do pośrednika z firmy Matic, ale reprezentującej izraelskiego dostawcę Any Tsmokun stwierdzenie, że prezentacja działania Pegasusa, przeprowadzona 6 października 2016 r., dowiodła jego skuteczności.

CBA poprosiło też NSO Group o czas na zastanowienie się i – jak to ujęto – „zebranie się wszystkich agencji i określenie ich różnych potrzeb i oczekiwań”.

Czego i kto potrzebuje?

Dwa tygodnie po prezentacji CBA przesłało do NSO Group efekt ustaleń;

kupno jednego systemu dla trzech agencji albo trzech różnych wersji Pegasusa dla każdej z nich.

CBA deklarowało chęć korzystania z Pegasusa tylko w kraju i zakup 10 licencji umożliwiających inwigilację.

Agencje Wywiadowcze, jak je nazwał autor maila, chciały mieć większe możliwości i były zainteresowane zakupem 20 licencji, ze wskazaniem także użycia Pegasusa na Bliskim Wschodzie i w Europie Wschodniej.

Największe potrzeby wykazały „służby kontrwywiadowcze”, oczekujące 50 licencji, skupionych na przebywających na terenie kraju „in-roamers” – użytkowników urządzeń zarejestrowanych w innych krajach. Policja w tym zestawieniu nie została wymieniona, choć swoje potrzeby miało też Centralne Biuro Śledcze Policji.

Mail skierowany do dostawcy Pegasusa zawierał też kluczowe pytanie.

Ile to będzie kosztowało?

Przy małej, czyli minimalnej ilości „celów” (tak dostawca nazywa urządzenia poddane infiltracji), tylko w kraju koszt miałby wynieść 2,5 mln dolarów za samą instalację i 150 tys. dolarów za każdą licencję.

Przy 25 „celach” Pegasus miałby więc kosztować ponad 6,2 mln dolarów.

Izraelska firma zapytała jednak zarówno o możliwości finansowe kupujących, jak i okres, na jaki chcieliby dostęp do Pegasusa wykupić, co wyraźnie wskazywało drogę do negocjacji cenowych.

Targi

W kolejnych mailach CBA skorzystało z tej ścieżki, podkreślając potrzebę zapewnienia bezpieczeństwa, specyficzne potrzeby kupujących i ich złożoną sytuację finansową i prawną.

Co do skutku stanęło na skoncentrowaniu się na jednej, podstawowej wersji systemu, z zastrzeżeniem, że izraelska oferta jest zdecydowanie za droga.

Polska wskazywała, że Pegasus nie jest w stanie infiltrować komunikatora Signal, z którego w Polsce korzysta wiele osób.

Pojawiły się też oczekiwania dotyczące instalacji systemu metodą „0-click”, czyli bez udziału podsłuchiwanego. Wersje „1-click” i więcej ograniczają użycie systemu właśnie od kliknięcia przez użytkownika aparatu, najczęściej w link w wysłanym do niego SMS-ie czy mailu.

Pegasus słono wyceniał swoją metodę „0-click. To warte wysokiej ceny – przyznawało CBA – ale rozsądnie wysokiej…

Problemy z pieniędzmi

Rozważane było m.in. wykorzystanie do zakupu środków pochodzących z funduszy europejskich.

Jak jednak doniósł drugiej stronie przedstawiciel CBA, policja doszła do wniosku, że użycie kontrolowanych środków europejskich do takiego rozwiązania „nie jest dobrym pomysłem”.

Co ciekawe, zdecydowanie wsparła tę opinię przedstawicielka NSO Group.

Zastój w wymianie maili pozwala sądzić, że wiosną 2017 r. w rozmowach nastąpił impas, dobrze opisywany kąśliwą uwagą strony izraelskiej.

„Zaczekam tak długo, aż będziesz gotowy z jakimiś odpowiedziami, a nie tylko z pytaniami” – napisała w lutym Ana Tsmokun, dodając, że złamanie Signala z technicznego punktu widzenia nie jest żadnym problemem.

Oferta

Po szeregu uzgodnień CBA otrzymało ofertę – 5,4 mln euro za 25 jednocześnie zainfekowanych urządzeń i opcjonalną możliwość poszerzenia tej liczby do 50 za dodatkowe 400 tys. euro.

Te ogólne zapisy były później dość szczegółowo wyjaśniane; w lipcu Polska dowiedziała się m.in., że zainfekowanie polskich numerów za granicą w kilku wymienionych krajach stanowiłoby koszt 550 tys. euro, a instalowanie Pegasusa na urządzeniach z pochodzącymi z nich kartami SIM kosztowałoby 920 tys. euro.

Obsługa instalacji Pegasusa w Polsce miałaby kosztować 831 600 euro przez dwa lata, a przez trzy – 1 425 600 euro.

Zakup

Ostatecznie umowę na zakup Pegasusa podpisano 29 września.

Polska strona znalazła sposób jego sfinansowania – na prośbę Ernesta Bejdy kilka dni wcześniej przeznaczono na to 25 mln złotych z Funduszu Sprawiedliwości, pierwotnie mające służyć ofiarom przestępstw i pomocy postpenitencjarnej.

Polską stronę reprezentowali wiceminister sprawiedliwości i szef CBA.

Główne parametry umowy opisuje projekt dokumentu A, także opublikowany w ujawnionym zbiorze korespondencji „Drużyny Pierścienia”.

/Tomasz Skory /RMF FM

Drużyna Pierścienia, czyli jak CBA targowało się ws. Pegasusa – RMF 24

Internet to dżungla i trzeba naprawdę bardzo uważać co się „otwiera” lub „ściąga”. Dziękując Państwu za uwagę zapraszam na kolejny blog z cyklu ŚWIAT WYWIADU I TAJNYCH SŁUŻB oraz do zakładki „NEWSROOM ” na https://www.mirekszczerba.pl

Musisz być zalogowany, aby dodać komentarz.